在真实的场景下,usb攻击是一条很稳定的“暴击”方式,随着护网行动的逐渐深入,受过usb形态定点打击的企业,都有了对usb攻击的防范意识。

根据总结usb相关已出现攻击类型可分为一下四大类型:

1、通过重新编程USB设备的内部微控制器。该设备看起来像一个特定的USB设备(例如:充电器或充电线),但执行另一个操作(例如:键盘 – 键入击键)。

2、通过重新编程USB设备的固件来执行恶意操作(例如恶意软件下载,数据泄露等)。

3、通过不重新编程USB设备固件,但利用操作系统通常与USB协议/标准交互的缺陷。

4、基于USB的电气攻击(USB Killer)。

我们经常使用的有如下攻击工具:

1、Rubber Ducky:一种HID的攻击方法,单利用条件较为严格,由此衍生的产品也多种多样。

2、Unintended USB channel:USB硬件木马,它基于意外的USB通道(例如使用USB扬声器来泄露数据)泄露数据

3、TURNIPSCHOOL(COTTONMOUTH-1):隐藏在USB电缆内的硬件植入物

4、Default Gateway Override:使用微控制器欺骗USB以太网适配器以覆盖DHCP设置并劫持本地流量的攻击

5、DNS Override by Modified USB Firmware: 研究人员修改了USB闪存驱动器的固件,并用它来模拟USB以太网适配器,然后允许它们劫持本地流量

6、USBee attack-:使USB连接器的数据总线发出可用于泄露数据的电磁辐射

7、USB Killer- 通过插入触发电器附加费的USB设备来永久销毁设备

以上介绍的7种常用工具大家都可以在hak5购买到,至于价格会贵一点,但是还是很好用的,大家也可以选择国产的设备,价格还是很接地气的,功能上和hak5还是个有优劣的。

讲了这么多,今天主要给大家讲的是USB的第101种攻击方式,跳出五行外的硬件设备,不仅仅局限在计算机周边的攻击范畴。

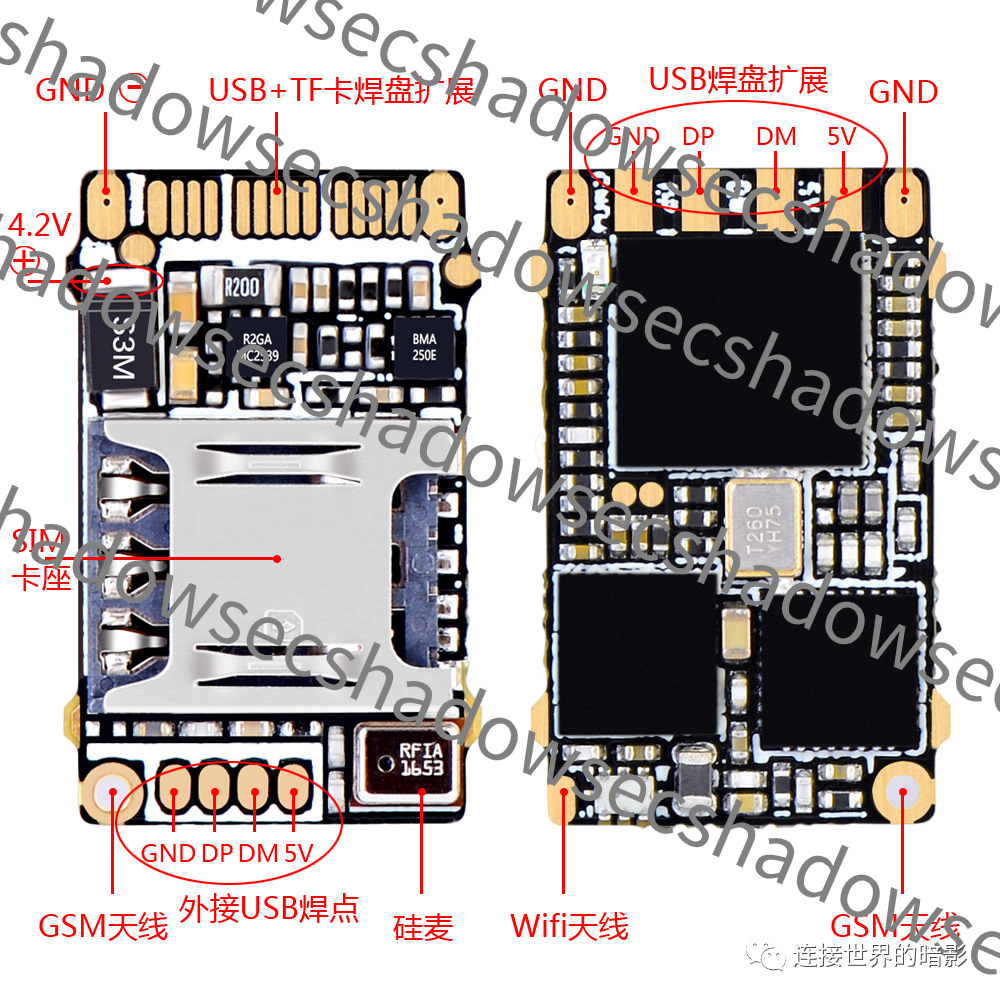

首先这是一个大概和你大拇指掩盖那么大的一个芯片,他的作用很广泛,今天只介绍一下我们需要的功能,GSM网络连接、Wifi连接、GPS记录、语音实时**。

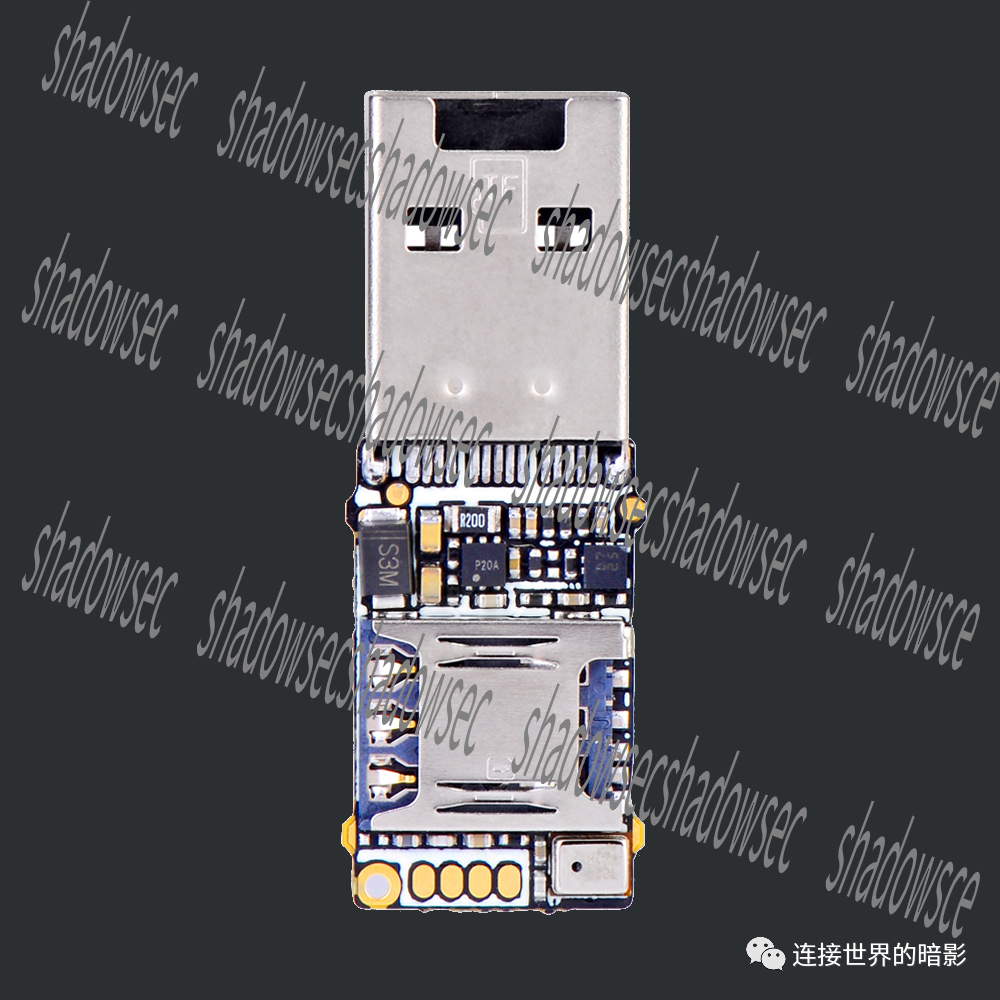

接下来我们把小芯片加上一个组件“U盘”

加上这个有啥用呢?

其实就是让“背锅侠”正常使用U盘,但是电流正常进入芯片,得到供电的芯片可以进行所有远程功能。

你需要懂一点电焊技巧,毕业于蓝翔的我,这事小case

在上端插口,插上个tf,这简单的静默监听设备就完成了。

至于怎么用,我想100个人会有10000种方案的。

当然它也可以做成下面这种形态

是的,我们已经完成了这所有工作,并且“出租”给了安全研究人员。

那么问题来了,他们打算拿着这东西在HW里干些什么事,我们就不得而知。

HW的小伙伴,且行且珍惜!

本文来源于互联网:“硬核”武器-USB的101种攻击方式-静默监听