背景介绍

外媒报道,名为DarkSide的勒索软件攻击了美国主要的燃料管道商佐治亚州殖民地管道公司(Colonial Pipeline),该公司的燃油管道系统已被迫关闭,该事件成为近年来勒索病毒团伙引发的一起最严重的威胁到社会公共服务的安全事件。腾讯安全专家指出,勒索病毒团伙攻击日趋针对高价值目标,勒索黑客在瘫痪目标网络前,通常已提前控制该网络核心系统,并窃取受害企业重要信息资料。

Colonial管道成立于1962年,是美国最大的燃料油管道供应商,他建设了一条从墨西哥湾通向美国东海岸的燃油管,每天通过管道运输1亿加仑(相当于3.8亿升)的汽油和柴油。

他运输的燃料占东海岸消耗的45%左右,其管道系统横跨5500多英里,主要有两条线路:一条用于输送汽油,另一条用于输送柴油和航空燃料。

这两条管道就相当于美国的大动脉,油管一断,美国东岸就瘫痪了。

根据美国法律规定,燃料油只能通过管道运输。为了保证东海岸的美国人能用上汽油,美国政府不得不宣布进入紧急状态,因为在紧急状态下,可以用卡车运输燃料油。

“美国政府全力帮助受到黑客攻击的燃油管道运营商Colonial恢复”,10日有媒体报道称,这是有记载以来最具破坏性的数字勒索事件之一,促使美国立法者要求加强对美国关键能源基础设施的保护,以防止遭受黑客攻击。美国商务部长表示,恢复管道运营是政府的重中之重。

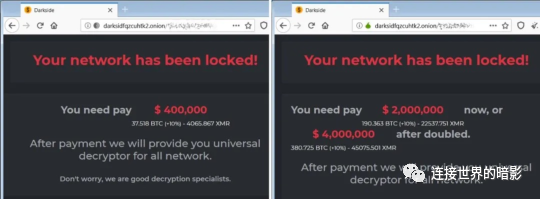

根据以往掌握的资料,DarkSide勒索黑客的攻击动辄索要数百万美元。

事件推演

与其他勒索软件不同的是,DarkSide在攻击之前会尽可能详细的了解被攻击目标,听听来自美国本家安全公司:波士顿安全公司Cybereason首席执行官Lior Div对媒体说,“他们知道谁是经理,他们知道与谁交谈,他们知道钱在哪里,他们知道谁是决策者”

我们试着还原一下DarkSide的攻击流程;

第一步,入侵

惯用手法:RDP爆破、SQL弱口令爆破,网络钓鱼,恶意电子邮件(包括垃圾邮件广撒网与精准定向投放 )及恶意附件投递(包括Office漏洞、Flash漏洞、PDF阅读器漏洞等),高危漏洞利用,无文件攻击等。也有部分勒索黑客会利用僵尸网络控制的肉鸡渠道分发。

第二步,扩散

勒索黑客入侵某一台主机之后,往往并不立即运行勒索病毒,而是尽可能的利用各种攻击手法在目标网络横向扩散以增加受控主机数量。勒索黑客在此阶段会通过下载各种攻击工具包,包括流行漏洞利用工具、密码提取工具、远程控制木马或后门、下载密码字典继续使用爆破入侵等等。

第三步,盗窃

攻击者会遍历已攻陷主机数据,筛选最有价值的攻击对象,窃取受控主机数据。

勒索病毒团伙在利用多种技术手段入侵目标系统后,会留置后门、安装多种远程控制软件(如TeamView、RemoteUtilities、RemcosRAT、AgentTesla、SnakeKeylogger、AsyncRAT、Nanocore等商业木马),勒索黑客会使用此类工具将失陷网络的机密数据上传到该团伙控制的服务器上。

第四步,勒索

下载一种或多种勒索病毒运行,瘫痪目标网络,留下勒索信件,在暗网渠道发布失陷企业机密数据,实施勒索。对于大目标,勒索金额在数百万至数千万美元不等。

2021 Q1勒索病毒回顾

GlobeImposter出现于2017年中,加密文件完成后会留下名为HOW TO BACK YOUR FILES.(txt、html、exe),Decryption_Info.html类型的勒索说明文件。该病毒加密扩展后缀繁多,其规模使用且感染泛滥的类型有12生肖4444,12生肖/主神666,12生肖/主神865,12生肖/主神865qq,C*H等系列,由于该病毒出现至今仍然无有效的解密工具,各政企机构需提高警惕。

Phobos勒索病毒是2019年8月出现的一款新型的勒索病毒,主要通过RDP方式入侵,然后在受害者主机上运行勒索病毒加密文件。这款勒索病毒已出现最新变种样本,主要以devos、devoe、devil、dever、dewar、actin、acton、actor、acuff、acute等加密后缀为主,目前病毒变种的流行加密后缀已有几十个不同变种。

Crysis勒索病毒从2016年开始具有勒索活动 ,加密文件完成后通常会添加“ID+邮箱+指定后缀”格式的扩展后缀,例:“id-编号.[gracey1c6rwhite@aol.com].bip“,其家族衍生Phobos系列变种在2019年2月开始也有活跃。该病毒通常使用弱口令爆破的方式入侵企业服务器,安全意识薄弱的企业由于多台机器使用同一弱密码,面对该病毒极容易引起企业内服务器的大面积感染,进而造成业务系统瘫痪。

Sodinokibi勒索病毒首次出现于2019年4月底,由于之后GandCrab停止运营事件,该病毒紧跟其后将GandCrab勒索家族的多个传播渠道纳入自身手中。该病毒目前在国内主要通过Web漏洞和钓鱼邮件传播,也被国内厂商称为GandCrab的“接班人”,该病毒的特点之一是病毒加密完成后会把壁纸修改为蓝色背景壁纸,因此也得名”锁蓝勒索“。

该病毒攻击时也会使用内核提权漏洞CVE-2018-8453将自身提升到SYSTEM权限,已获得更多文件的读写权限,使得加密文件过程更加顺利。同时,该病毒也在不断的对国内系统做定制化的操作(中文支持,国内大软件目录判断),毫无疑问,国内是该病毒的重点打击目标之一。

Buran勒索病毒从2020年上半年开始进入我国,因会在注册表和加密文件中写入“buran”字符串,故命名为buran勒索病毒。该病毒起初是以邮件形式进行传播,若用户下载邮件附件,启用宏代码,就会下载激活勒索病毒,导致磁盘文件被加密。而变种之后的病毒传播形式转为通过RDP爆破拿到远程桌面密码后手动投毒,感染量不断上升,对用户电脑及财产安全造成极大威胁。

Medusalocker该病毒出现于2019年10月,已知该病毒主要通过钓鱼欺诈邮件及弱口令爆破传播。该病毒早期版本加密文件完成后添加扩展后缀.encrypted或者.ReadTheInstructions后缀,近期传播病毒版本加密文件后添加.deadfiles .EG扩展后缀,也看到有使用.shanghai国内地域拼音的后缀类型。通常该团伙攻击者向受害者勒索1BTC(比特币),当前市值约6.4万元。

Avaddon勒索病毒出现于2020年6月上旬,病毒早期版本加密文件完成后会添加avdn扩展后缀,随后病毒加密文件扩展变更为随机字串。加密文件完成后留下名为”随机-readme.html”的勒索信文档。该病毒出道即以大量的垃圾邮件传播,同时与Phorpiex僵尸网络合作。导致其一度感染量上升。

lockbit勒索病毒出现于2019年末,传播方式主要利用RDP口令爆破,并使用RSA+AES算法加密文件,加密过程采用了IOCP完成端口+AES-NI指令集提升其病毒工作效率,从而实现对文件的高性能加密流程。由于该病毒暂无有效的解密工具,被攻击后无法恢复文件。值得注意的是,该病毒此前主要活跃在国外,目前其已将狩猎目标拓展到国内。

Ryuk勒索病毒最早于2018年8月被首次发现,主要针对大型企业及组织进行定向攻击勒索,这款勒索病毒主要在国外较为流行。目前该病毒主要通过网络攻击手段并利用其它恶意软件进行传播,同时充当下载器功能,提供下载其它勒索病毒服务。

NEMTY勒索病毒出现于2019年8月,该病毒早期加密文件完成后会添加NEMTY扩展后缀,也因此得名。该病毒在国内会依靠垃圾邮件,RIG EK(漏洞利用工具包)传播,最新变种加密文件完成后会添加._NEMTY_random形式的随机扩展后缀。该病毒也与Phorpiex僵尸网络有着密切的合作,常借助僵尸网络扩散传播。

病毒分析

分析样本:md5:f00aded4c16c0e8c3b5adfc23d19c609

收集的来自DarkSide家族_勒索样本:

533672da9d276012ebab3ce9f4cd09a7f537f65c6e4b63d43f0c1697e2f5e48d

4d9432e8a0ceb64c34b13d550251b8d9478ca784e50105dc0d729490fb861d1a

fb76b4a667c6d790c39fcc93a3aac8cd2a224f0eb9ece4ecfd7825f606c2a8b6

1ef8db7e8bd3aaba8b1cef96cd52fde587871571b1719c5d40f9a9c98dd26f84

508dd6f7ed6c143cf5e1ed6a4051dd8ee7b5bf4b7f55e0704d21ba785f2d5add

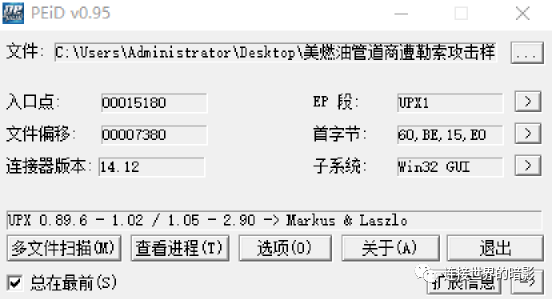

样本基础信息:

UPX壳还是比较常见的,可以用PEiD自带插件脱掉

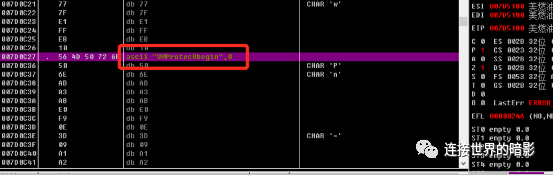

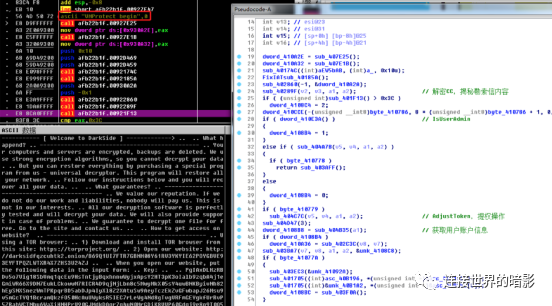

逆向分析该勒索软件,在解密代码入口部分存在 “VMProtect begin”、“VMProtect end” 的标识字符串,但实际并未发现虚拟化代码。

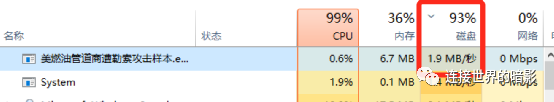

运行样本后,磁盘占用一直很高

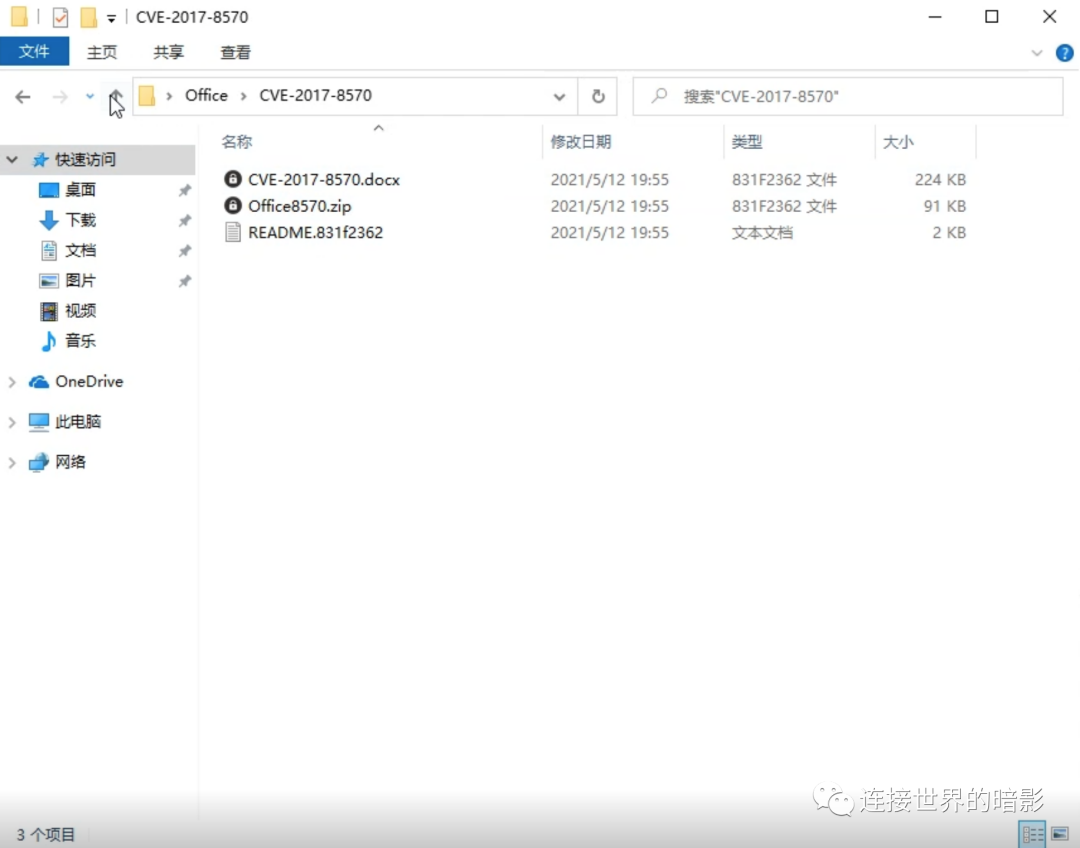

文件被加密并修改图标

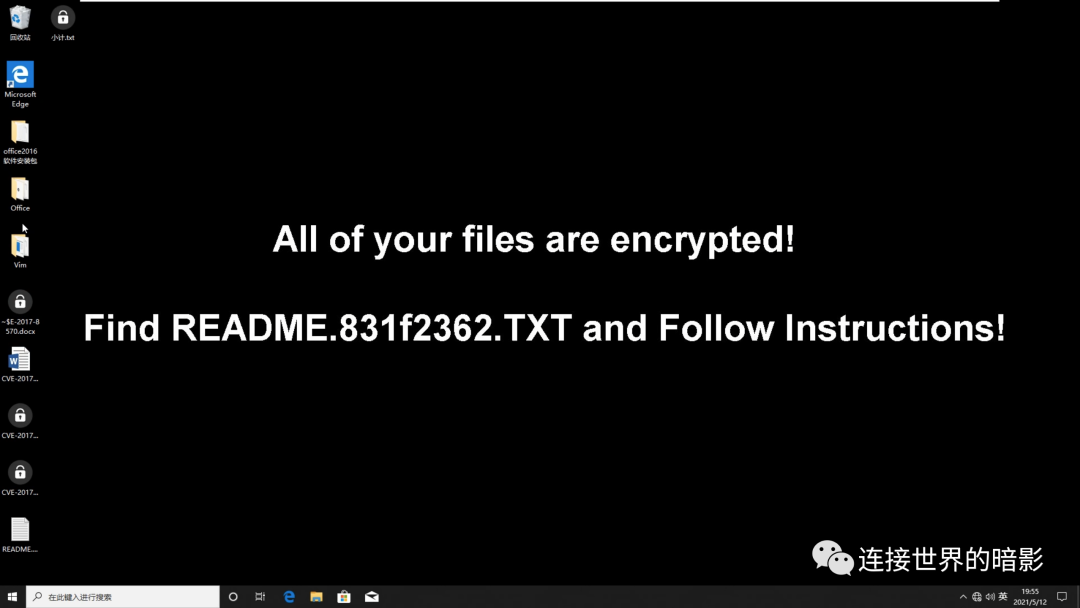

桌面被修改

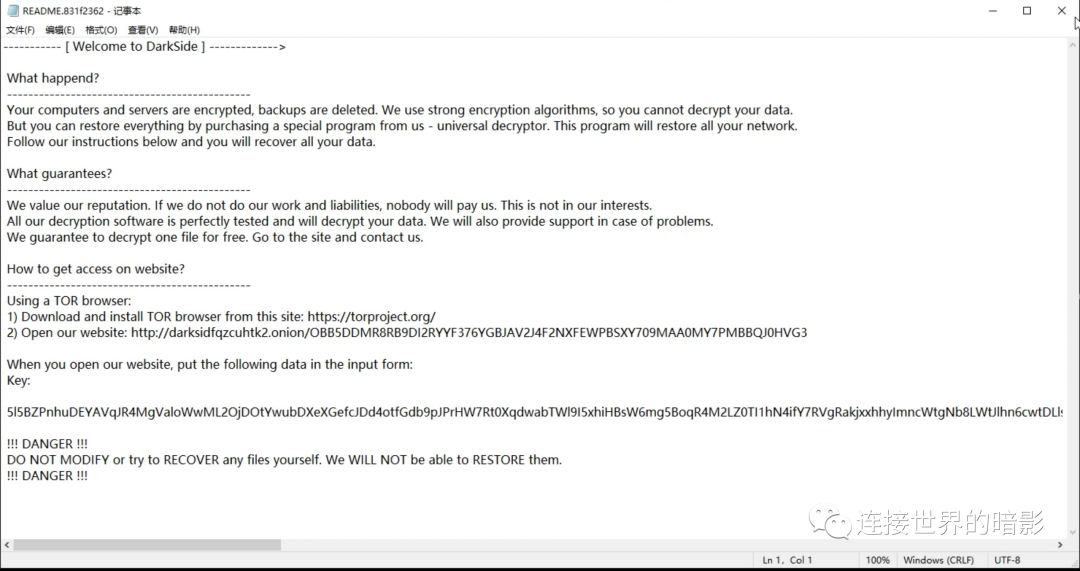

留下了一封伤害很大,侮辱性更大的勒索信

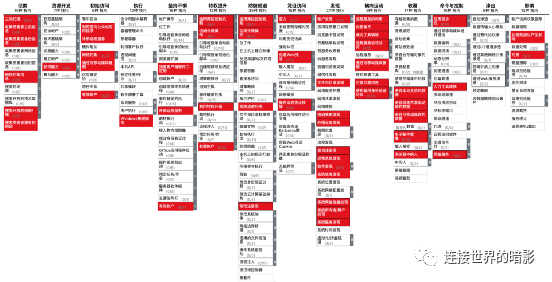

根据相关信息随便以及病毒样本分析,总结一下可能出现的攻击链路:

病毒涉及ATT@CK

推测攻击涉及ATT@CK

解决:

如果被 DarkSide 勒索病毒攻击,可先使用解密工具尝试解密,下载地址: https://labs.bitdefender.com/2021/01/darkside-ransomware-decryption-tool/

本文来源于互联网:DarkSide勒索攻击美最大燃油管道商